jueves, 31 de marzo de 2011

¿Cómo se controla la hora en el mundo?

El tiempo es relativo y varía en distintos puntos del globo por razones geográficas, políticas o sociales.

Grupos de científicos en el mundo trabajan duro para poder calcular con precisión la hora exacta, importante para regular desde la economía hasta sistemas satelitales.

Para ello estos guardianes del tiempo emplean diversas tecnologías como el llamado reloj atómico.

Relacionado Zonas de tiempo y estaciones

miércoles, 30 de marzo de 2011

Firefox también se actualiza

El último navegador en actualizarse para la nueva era web no se queda atrás y da el salto más grande desde sus inicios.

Por Anchel Labena - Copenhage, Dinamarca

Si hace poco los navegadores Google Chrome e Internet Explorer se actualizaron para ofrecer soporte a las últimas tecnologías, el navegador del zorro rojo no se quiere quedar atrás.

Tras una larga fase de pruebas que ha durado prácticamente un año, saca su versión 4, un salto monumental para uno de los navegadores más populares de hoy en día.

Por Anchel Labena - Copenhage, Dinamarca

Si hace poco los navegadores Google Chrome e Internet Explorer se actualizaron para ofrecer soporte a las últimas tecnologías, el navegador del zorro rojo no se quiere quedar atrás.

Tras una larga fase de pruebas que ha durado prácticamente un año, saca su versión 4, un salto monumental para uno de los navegadores más populares de hoy en día.

Etiquetas:

Computación,

Navegadores

martes, 29 de marzo de 2011

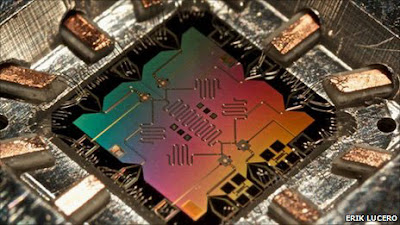

El poderoso futuro de las computadoras cuánticas

Por Jason Palmer

BBC Ciencia, Dallas

Las posibilidades de los dispositivos cuánticos en el futuro son impresionantes.

Uno de los esfuerzos más complejos para crear una computadora cuántica fue presentado en una reunión de la American Physical Society (Sociedad de Física de EE.UU.) en Dallas, Texas.

Utiliza "estados cuánticos" de materia para realizar cálculos de tal modo que, si estos se aumentaran, podrían sobrepasar en gran medida el desempeño de las computadoras actuales.

BBC Ciencia, Dallas

Las posibilidades de los dispositivos cuánticos en el futuro son impresionantes.

Uno de los esfuerzos más complejos para crear una computadora cuántica fue presentado en una reunión de la American Physical Society (Sociedad de Física de EE.UU.) en Dallas, Texas.

Utiliza "estados cuánticos" de materia para realizar cálculos de tal modo que, si estos se aumentaran, podrían sobrepasar en gran medida el desempeño de las computadoras actuales.

Etiquetas:

Computación,

Cuántica

Logran escribir información magnética en una molécula

NANOTECNOLOGÍA

Un estudio internacional en el que ha colaborado el Consejo Superior de Investigaciones Científicas (CSIC) ha logrado escribir información, en forma de ceros y unos, sobre una superficie cubierta de moléculas magnéticas. Los resultados de esta investigación, publicados en la revista Nature Communications, constituyen un avance en el camino hacia el almacenamiento de datos a gran escala.

“En los ordenadores, los discos duros almacenan datos codificando ceros y unos mediante magnetismo en pequeños sectores de superficie. Hacer lo mismo a escala atómica supondría multiplicar la capacidad de almacenamiento en millones de veces, reducir el gasto de energía del ordenador y aumentar la velocidad de lectura y escritura. Con los resultados de esta investigación nos estamos acercando un poco más a esa meta”, explica el investigador del CSIC Nicolás Lorente, del Centro de Investigación en Nanociencia y Nanotecnología.

La ventaja que ofrecen las moléculas respecto a los átomos a la hora de codificar datos es su asimetría. “Un átomo es esférico respecto a su momento magnético. Es decir, es igual desde cualquier ángulo, y para poder escribir sobre él es necesario primero romper esa simetría, lo que es extremadamente difícil”, apunta Lorente.

Convertir las moléculas en minúsculas unidades de almacenamiento de un bit tampoco ha sido tarea sencilla para los investigadores. “La imantación es lo que permite escribir sobre las moléculas. Para transmitirles ese magnetismo lo que hicimos fue bombardearlas con haces de electrones. Sin embargo, vimos que el magnetismo variaba de una molécula a otra y nos preguntamos por qué unas se imantaban y otras no”, continúa Lorente. Los investigadores encontraron que la explicación de este fenómeno se hallaba en la geometría de las moléculas que modifica su estructura electrónica.

La investigación ha demostrado que los cambios en la geometría molecular alteran la imantación de las moléculas y que, además, esos cambios pueden ser reversibles, y por tanto controlables, mediante la exposición de las moléculas a bombardeos de electrones. El método para comprobar si una molécula está imantada es el efecto Kondo, que caracteriza el comportamiento de algunos conductores eléctricos a baja temperatura. “A voltajes pequeños, la aparición o ausencia del efecto Kondo implica grandes variaciones de la resistencia eléctrica. Esa resistencia es fácilmente medible”, añade el investigador del CSIC.

Esta tecnología tiene, por ahora, la limitación de que sólo es posible a muy bajas temperaturas, de 30 grados kelvin (unos -243ºC), muy alejadas de las habituales en la vida cotidiana. (Fuente: CSIC)

Domingo, 27 de marzo 2011

Un estudio internacional en el que ha colaborado el Consejo Superior de Investigaciones Científicas (CSIC) ha logrado escribir información, en forma de ceros y unos, sobre una superficie cubierta de moléculas magnéticas. Los resultados de esta investigación, publicados en la revista Nature Communications, constituyen un avance en el camino hacia el almacenamiento de datos a gran escala.

“En los ordenadores, los discos duros almacenan datos codificando ceros y unos mediante magnetismo en pequeños sectores de superficie. Hacer lo mismo a escala atómica supondría multiplicar la capacidad de almacenamiento en millones de veces, reducir el gasto de energía del ordenador y aumentar la velocidad de lectura y escritura. Con los resultados de esta investigación nos estamos acercando un poco más a esa meta”, explica el investigador del CSIC Nicolás Lorente, del Centro de Investigación en Nanociencia y Nanotecnología.

La ventaja que ofrecen las moléculas respecto a los átomos a la hora de codificar datos es su asimetría. “Un átomo es esférico respecto a su momento magnético. Es decir, es igual desde cualquier ángulo, y para poder escribir sobre él es necesario primero romper esa simetría, lo que es extremadamente difícil”, apunta Lorente.

Convertir las moléculas en minúsculas unidades de almacenamiento de un bit tampoco ha sido tarea sencilla para los investigadores. “La imantación es lo que permite escribir sobre las moléculas. Para transmitirles ese magnetismo lo que hicimos fue bombardearlas con haces de electrones. Sin embargo, vimos que el magnetismo variaba de una molécula a otra y nos preguntamos por qué unas se imantaban y otras no”, continúa Lorente. Los investigadores encontraron que la explicación de este fenómeno se hallaba en la geometría de las moléculas que modifica su estructura electrónica.

La investigación ha demostrado que los cambios en la geometría molecular alteran la imantación de las moléculas y que, además, esos cambios pueden ser reversibles, y por tanto controlables, mediante la exposición de las moléculas a bombardeos de electrones. El método para comprobar si una molécula está imantada es el efecto Kondo, que caracteriza el comportamiento de algunos conductores eléctricos a baja temperatura. “A voltajes pequeños, la aparición o ausencia del efecto Kondo implica grandes variaciones de la resistencia eléctrica. Esa resistencia es fácilmente medible”, añade el investigador del CSIC.

Esta tecnología tiene, por ahora, la limitación de que sólo es posible a muy bajas temperaturas, de 30 grados kelvin (unos -243ºC), muy alejadas de las habituales en la vida cotidiana. (Fuente: CSIC)

Domingo, 27 de marzo 2011

Etiquetas:

Nanotecnología

lunes, 28 de marzo de 2011

Usuarios de Facebook menores de edad generan preocupación

Por MATT RICHTEL y MIGUEL HELFT

SAN FRANCISCO —La falsificación de la identidad ha pasado a ser digital y se ha extendido a la escuela primaria.

En todo el país, millones de jóvenes están mintiendo sobre sus edades para poder crear cuentas en sitios populares tales como Facebook y Myspace. Estos sitios requieren que los usuarios tengan 13 años o más, para evitar las regulaciones federales que deben obedecer los sitios respecto a los miembros más jóvenes. Pero para los niños, esta norma es un obstáculo de menor importancia que se interpone entre ellos y lo que todos los demás están haciendo.

Los padres regularmente están de acuerdo con la inflación de edad, dando permiso y ayudando a los niños a configurar sus cuentas. A menudo lo ven como una mentira menor necesaria para permitir que sus hijos participen en el mundo digital.

Mucha gente falsifica la verdad acerca de su edad, ya sea para comprar cerveza o proyectar una imagen más joven a parejas potenciales. Pero los investigadores y otros críticos dicen que permitir que los niños rompan las reglas envía un mensaje equivocado. Y, dicen, que deja a los niños sueltos en un mundo digital para el que pueden no estar preparados – lo que los expone a amenazas de la vida real de contenido inapropiado, estar en contacto con extraños y la cada vez mayor incidencia de intimidación a través de la computadora.

Al mismo tiempo, la práctica es difícil de detener, dicen los sitios Web y las autoridades federales. Los sitios Web tratan de atrapar a los usuarios menores de edad - "No estamos enterrando la cabeza en la arena", dice Joe Sullivan, el director de seguridad de Facebook -, pero la verificación de la edad de una persona joven a través de Internet es una tarea que va desde difícil hasta casi imposible.

Cristina Flores, de 44 años de edad, una enfermera en San Francisco, dice que había decidido permitir que su hijo de 11 años accediera a Facebook en lugar de negárselo y tomar el riesgo de que lo hiciera a sus espaldas.

Además, dijo, no sabía que hubiese alguna restricción de edad en el sitio.

"Y no es que haya un límite de edad legal para participar en la Internet", dice la Sra. Flores.

Su hijo Jake dijo que le había dicho a Facebook que tenía 15 años: “simplemente escogí un número al azar".

En una de las clases de quinto grado de Jake, en la Commodore Sloat Elementary School, 15 de los 30 estudiantes dijeron que tenían cuentas de Facebook.

"Y hay que ver todos los alumnos de tercer grado que están", dice Aundrea Kaune, maestra de la clase. El año pasado, entró a Facebook y se sorprendió con el número de estudiantes de la escuela que estaban allí.

"Es mintiendo - y sobre la edad ", dijo la Sra. Kaune. "¿Qué pasará cuando quieran beber cerveza?".

Los riesgos para los miembros menores de edad de las redes sociales no son teóricos. Hemanshu Nigam, ex oficial jefe de seguridad de MySpace, que ahora dirige un negocio de consultoría de seguridad de Internet, relató un incidente reciente de su negocio. En Nueva York, dijo, un niño de 11 años de edad, aceptó una solicitud de amistad en Facebook de una chica de su clase. Pero la cuenta de la niña era falsa, y la persona detrás de esta comenzó a publicar imágenes del niño en los sitios orientados al sexo, junto con comentarios desagradables.

Cuando las imágenes del muchacho empezaron a aparecer en las búsquedas de Google, la escuela sospechó que él las había publicado y llamó a sus padres. Los otros niños empezaron a burlarse de él.

"Esto puede ser una pesadilla mayúscula para un niño de 11 años de edad que sólo quería pasar el rato con sus amigos," dice el Sr. Nigam.

En el 2006, el 31 por ciento de niños de 12 años de edad en los Estados Unidos estaban usando las redes sociales, de acuerdo con el centro Pew Research de Internet y American Life Project. Esa cifra creció a 38 por ciento a mediados de 2009, cuando se realizó la última encuesta.

ComScore, una empresa que mide el tráfico de Internet, estima que 3.6 millones de los 153 millones que visitan a Facebook mensualmente en este país son menores de 12 años. Algunos de los visitantes puede que no tengan cuentas de Facebook y es posible que simplemente estén visitando las páginas públicas, dijo comScore. (Se llegó a esa cifra por medio de la comparación de sus propios análisis de tráfico con la demografía de los hogares).

Las empresas de Internet han establecido las normas contra los usuarios menores de edad, ya que deben cumplir con la ley federal de protección de la privacidad de los niños en línea, aprobada en 1998, la cual dice que los sitios Web que recopilan información de niños menores de 13 años deben obtener el consentimiento de los padres.

La obtención de dicha autorización es compleja y costosa, por lo que empresas como Facebook y Google, propietaria de YouTube, rechazan a cualquiera que intente registrarse con una edad por debajo de 13. Google, Facebook y Yahoo, todos se negaron a hablar acerca de cuántos niños saltan las barreras, pero insisten en que ellos tratan de hacer cumplir las reglas.

El Sr. Sullivan, de Facebook, dijo que la compañía bloquea nuevas registraciones o elimina las cuentas de miles de usuarios menores de edad todos los días.

Pero los defensores de los niños dicen que estas empresas no están públicamente reconociendo el alcance real del problema.

"No hay duda de que Facebook tiene que estar al tanto de que tienen un gran número de menores de 13 años miembros del sitio," dijo Larry Magid, un co-director de ConnectSafely, un grupo sin fines de lucro que proporciona información a los padres y a los niños.

El Sr. Magid y otros investigadores dicen que las redes sociales no ofrecen a los usuarios menores de edad herramientas que puedan protegerlos.

"Facebook no tiene recursos para ayudar a los niños más pequeños, y eso no es bueno", dijo.

Facebook ha adoptado medidas para proteger a los adolescentes mayores de los predadores, pero los niños que se hacen pasar por ser mayores de 18 están burlando incluso esas salvaguardias, las que imponen restricciones sobre la forma en que los menores pueden compartir información y quién puede contactarlos en el sitio.

La Comisión Federal de Comercio (FTC, por sus siglas en inglés), la cual se encarga de hacer cumplir la ley de protección del niño, reconoce el problema. Pero Mary K. Engle, directora asociada para las prácticas de la publicidad en la comisión, dijo que no existe una buena solución.

En 2008, abogados generales de estados preocupados por los predadores de niños ayudaron a establecer un grupo de trabajo para investigar la verificación de edad en línea. Esta llegó a la conclusión que la creación de un sistema fiable sería extremadamente difícil.

"Yo no creo que nadie sepa cómo evitar que un niño mienta sobre su edad", dijo la Sra. Engle.

Victoria Lai, 14, una estudiante de noveno grado en Galileo Academy of Science and Technology en San Francisco, es una infractora reincidente.

"El primero fue Yahoo, en segundo grado", dijo Victoria. "Lo hice para jugar". A eso siguió la falsificación de su fecha de nacimiento para unirse a Myspace, Facebook y YouTube. "Yo siempre digo que nací en 1986, no 1996, porque solo hay un número de diferencia. Fácil de recordar”.

En la clase de inglés del quinto período de honor de Victoria, los 32 estudiantes dijeron que habían falsificado su año de nacimiento para acceder a un sitio u otro.

El padre de Victoria, Brian Lai, un mecánico de aviones, dijo que la gente joven "tiene que tener experiencia en el uso de Internet. Es el futuro”. Dijo que Victoria le dijo que iba a los sitios, y él le dijo: “No es bueno mentir, pero se puede hacer una excepción".

Jerry Ng, primo de Victoria, de 14 años de edad, estuvo de acuerdo. "Es una cosa mentir a una persona", dijo. "Pero esto es mentir a un computador".

Jerry y Victoria dicen que estaban utilizando los sitios de manera responsable: charlando con los amigos, mirando videos y jugando. Y Victoria dice que su mentira ha causado solo un contratiempo real: su edad incorrecta parece haberse pegado. Después de que ella cumplió 13 años, intentó, sin éxito, de cambiar su fecha de nacimiento falsa a la verdadera.

"No me lo permitió", dijo. "Así que supongo que voy a tener que dejar las cosas así."

Publicado en el New York Times el 11 de marzo 2011. Traducido por Isaías Ferreira.

SAN FRANCISCO —La falsificación de la identidad ha pasado a ser digital y se ha extendido a la escuela primaria.

En todo el país, millones de jóvenes están mintiendo sobre sus edades para poder crear cuentas en sitios populares tales como Facebook y Myspace. Estos sitios requieren que los usuarios tengan 13 años o más, para evitar las regulaciones federales que deben obedecer los sitios respecto a los miembros más jóvenes. Pero para los niños, esta norma es un obstáculo de menor importancia que se interpone entre ellos y lo que todos los demás están haciendo.

Los padres regularmente están de acuerdo con la inflación de edad, dando permiso y ayudando a los niños a configurar sus cuentas. A menudo lo ven como una mentira menor necesaria para permitir que sus hijos participen en el mundo digital.

Mucha gente falsifica la verdad acerca de su edad, ya sea para comprar cerveza o proyectar una imagen más joven a parejas potenciales. Pero los investigadores y otros críticos dicen que permitir que los niños rompan las reglas envía un mensaje equivocado. Y, dicen, que deja a los niños sueltos en un mundo digital para el que pueden no estar preparados – lo que los expone a amenazas de la vida real de contenido inapropiado, estar en contacto con extraños y la cada vez mayor incidencia de intimidación a través de la computadora.

Al mismo tiempo, la práctica es difícil de detener, dicen los sitios Web y las autoridades federales. Los sitios Web tratan de atrapar a los usuarios menores de edad - "No estamos enterrando la cabeza en la arena", dice Joe Sullivan, el director de seguridad de Facebook -, pero la verificación de la edad de una persona joven a través de Internet es una tarea que va desde difícil hasta casi imposible.

Cristina Flores, de 44 años de edad, una enfermera en San Francisco, dice que había decidido permitir que su hijo de 11 años accediera a Facebook en lugar de negárselo y tomar el riesgo de que lo hiciera a sus espaldas.

Además, dijo, no sabía que hubiese alguna restricción de edad en el sitio.

"Y no es que haya un límite de edad legal para participar en la Internet", dice la Sra. Flores.

Su hijo Jake dijo que le había dicho a Facebook que tenía 15 años: “simplemente escogí un número al azar".

En una de las clases de quinto grado de Jake, en la Commodore Sloat Elementary School, 15 de los 30 estudiantes dijeron que tenían cuentas de Facebook.

"Y hay que ver todos los alumnos de tercer grado que están", dice Aundrea Kaune, maestra de la clase. El año pasado, entró a Facebook y se sorprendió con el número de estudiantes de la escuela que estaban allí.

"Es mintiendo - y sobre la edad ", dijo la Sra. Kaune. "¿Qué pasará cuando quieran beber cerveza?".

Los riesgos para los miembros menores de edad de las redes sociales no son teóricos. Hemanshu Nigam, ex oficial jefe de seguridad de MySpace, que ahora dirige un negocio de consultoría de seguridad de Internet, relató un incidente reciente de su negocio. En Nueva York, dijo, un niño de 11 años de edad, aceptó una solicitud de amistad en Facebook de una chica de su clase. Pero la cuenta de la niña era falsa, y la persona detrás de esta comenzó a publicar imágenes del niño en los sitios orientados al sexo, junto con comentarios desagradables.

Cuando las imágenes del muchacho empezaron a aparecer en las búsquedas de Google, la escuela sospechó que él las había publicado y llamó a sus padres. Los otros niños empezaron a burlarse de él.

"Esto puede ser una pesadilla mayúscula para un niño de 11 años de edad que sólo quería pasar el rato con sus amigos," dice el Sr. Nigam.

En el 2006, el 31 por ciento de niños de 12 años de edad en los Estados Unidos estaban usando las redes sociales, de acuerdo con el centro Pew Research de Internet y American Life Project. Esa cifra creció a 38 por ciento a mediados de 2009, cuando se realizó la última encuesta.

ComScore, una empresa que mide el tráfico de Internet, estima que 3.6 millones de los 153 millones que visitan a Facebook mensualmente en este país son menores de 12 años. Algunos de los visitantes puede que no tengan cuentas de Facebook y es posible que simplemente estén visitando las páginas públicas, dijo comScore. (Se llegó a esa cifra por medio de la comparación de sus propios análisis de tráfico con la demografía de los hogares).

Las empresas de Internet han establecido las normas contra los usuarios menores de edad, ya que deben cumplir con la ley federal de protección de la privacidad de los niños en línea, aprobada en 1998, la cual dice que los sitios Web que recopilan información de niños menores de 13 años deben obtener el consentimiento de los padres.

La obtención de dicha autorización es compleja y costosa, por lo que empresas como Facebook y Google, propietaria de YouTube, rechazan a cualquiera que intente registrarse con una edad por debajo de 13. Google, Facebook y Yahoo, todos se negaron a hablar acerca de cuántos niños saltan las barreras, pero insisten en que ellos tratan de hacer cumplir las reglas.

El Sr. Sullivan, de Facebook, dijo que la compañía bloquea nuevas registraciones o elimina las cuentas de miles de usuarios menores de edad todos los días.

Pero los defensores de los niños dicen que estas empresas no están públicamente reconociendo el alcance real del problema.

"No hay duda de que Facebook tiene que estar al tanto de que tienen un gran número de menores de 13 años miembros del sitio," dijo Larry Magid, un co-director de ConnectSafely, un grupo sin fines de lucro que proporciona información a los padres y a los niños.

El Sr. Magid y otros investigadores dicen que las redes sociales no ofrecen a los usuarios menores de edad herramientas que puedan protegerlos.

"Facebook no tiene recursos para ayudar a los niños más pequeños, y eso no es bueno", dijo.

Facebook ha adoptado medidas para proteger a los adolescentes mayores de los predadores, pero los niños que se hacen pasar por ser mayores de 18 están burlando incluso esas salvaguardias, las que imponen restricciones sobre la forma en que los menores pueden compartir información y quién puede contactarlos en el sitio.

La Comisión Federal de Comercio (FTC, por sus siglas en inglés), la cual se encarga de hacer cumplir la ley de protección del niño, reconoce el problema. Pero Mary K. Engle, directora asociada para las prácticas de la publicidad en la comisión, dijo que no existe una buena solución.

En 2008, abogados generales de estados preocupados por los predadores de niños ayudaron a establecer un grupo de trabajo para investigar la verificación de edad en línea. Esta llegó a la conclusión que la creación de un sistema fiable sería extremadamente difícil.

"Yo no creo que nadie sepa cómo evitar que un niño mienta sobre su edad", dijo la Sra. Engle.

Victoria Lai, 14, una estudiante de noveno grado en Galileo Academy of Science and Technology en San Francisco, es una infractora reincidente.

"El primero fue Yahoo, en segundo grado", dijo Victoria. "Lo hice para jugar". A eso siguió la falsificación de su fecha de nacimiento para unirse a Myspace, Facebook y YouTube. "Yo siempre digo que nací en 1986, no 1996, porque solo hay un número de diferencia. Fácil de recordar”.

En la clase de inglés del quinto período de honor de Victoria, los 32 estudiantes dijeron que habían falsificado su año de nacimiento para acceder a un sitio u otro.

El padre de Victoria, Brian Lai, un mecánico de aviones, dijo que la gente joven "tiene que tener experiencia en el uso de Internet. Es el futuro”. Dijo que Victoria le dijo que iba a los sitios, y él le dijo: “No es bueno mentir, pero se puede hacer una excepción".

Jerry Ng, primo de Victoria, de 14 años de edad, estuvo de acuerdo. "Es una cosa mentir a una persona", dijo. "Pero esto es mentir a un computador".

Jerry y Victoria dicen que estaban utilizando los sitios de manera responsable: charlando con los amigos, mirando videos y jugando. Y Victoria dice que su mentira ha causado solo un contratiempo real: su edad incorrecta parece haberse pegado. Después de que ella cumplió 13 años, intentó, sin éxito, de cambiar su fecha de nacimiento falsa a la verdadera.

"No me lo permitió", dijo. "Así que supongo que voy a tener que dejar las cosas así."

Publicado en el New York Times el 11 de marzo 2011. Traducido por Isaías Ferreira.

sábado, 26 de marzo de 2011

Todo lo que usted quería saber sobre seguridad informática...

Por David Cuen

BBC Mundo

Virus informáticos, gusanos maliciosos, ataques cibernéticos, fraudes en línea... todas estas frases se han ido acoplando al vocabulario común de internet a medida que la seguridad tecnológica se ha convertido en una preocupación constante.

Imperva, una empresa especializada en seguridad informática, pronosticó que el robo de datos, los ciberataques, y las infiltraciones a teléfonos inteligentes serían algunas de las amenazas virtuales más grandes en este año.

A pesar de ello aún existe un gran desconocimiento sobre cómo lidiar con estos problemas de la era digital.

Continuando la tradición de nuestras guías "Todo lo que usted quería saber...", en BBC Mundo les presentamos algunas respuestas a las dudas más frecuentes sobre el tema.

Y queremos invitarlos a que utilicen el formulario que aparece abajo en la página para que nos envíen más dudas y preguntas sobre el tema a las que daremos respuesta en un par de semanas.

¿Qué es un virus informático?

Los virus se han vuelto una pesadilla para los usuarios de tecnología.

Un virus, en términos tecnológicos, es un pequeño programa de computación que se puede reproducir a sí mismo e infectar una o más computadoras.

La característica más importante de estos códigos es su capacidad de reproducción dado que al infectar un archivo se ejecutan cada vez que éste sea utilizado, creando -como las entidades infecciosas- una cadena de contagios.

Los virus se pueden reproducir a través de internet, una red local o cualquier medio extraíble como CD, USB, DVD, etcétera.

Se suele usar virus para hablar también de gusanos maliciosos, troyanos o programas espías, aunque estos no pueden reproducirse a sí mismos.

¿Qué es un software malicioso o malware?

Se trata de un programa diseñado para acceder al dispositivo de un usuario sin su consentimiento con el fin de robar información, dar entrada a más códigos maliciosos o descomponer el aparato.

Por definición se trata de programas no deseados y pueden incluir códigos para instalar barras de herramientas en los navegadores, anuncios publicitarios, o para descargar programas sin que el usuario lo sepa.

Estos programas suelen ser utilizados también por quienes operan redes criminales en internet.

Según la empresa de seguridad Symantec, cerca del 30% de los programas maliciosos provienen de China, seguido de Rumania.

¿Qué es el phishing?

Algunos sitios intentan robar la identidad digital de los usuarios.

Se trata de una práctica cada vez más habitual en internet en donde algunos defraudadores engañan a los internautas diseñando sitios que se parecen a sus páginas favoritas -mismos códigos, mismos logos, ligeros cambios en la dirección- a fin de que estos ingresen sus claves y contraseñas.

Una vez que las poseen envían mensajes no deseados o más vínculos fraudulentos a los contactos de la persona engañada.

El nombre "phishing" es una mezcla de "password" (contraseña en inglés) y "fishing" (pescando, en inglés) creando una palabra que significa "pescando contraseñas".

Para evitarlo siempre hay que cerciorarse que la dirección de la página que se visita sea la correcta.

¿Cómo saber si un vínculo es seguro?

La mayoría de las conexiones a internet seguras utilizan un prefijo https en vez del http común, en donde la "s" extra significa "seguro".

A diferencia de las conexiones abiertas, las https establecen un canal seguro dentro de una conexión de internet comprobando la autenticidad de un sitio web con algunas autoridades que los certifican.

Usar el sistema, sin embargo, puede hacer más lento el acceso al servicio pues los datos requieren múltiples viajes para validar su autenticidad.

Pero el https es especialmente importante en sitios de comercio electrónico o bancos en línea.

¿Son efectivos los antivirus?

Los antivirus, a pesar de que no son infalibles, siguen siendo la mejor herramienta de defensa.

Los antivirus son la mejor herramienta para defenderse de las amenazas informáticas dado que supervisan constantemente los archivos de nuestros dispositivos con el fin de eliminar cualquier infección.

Algunos de estos programas son de pago, pero existen algunas versiones gratuitas que también son eficientes.

Sin embargo, los antivirus no pueden impedir que las personas hagan clic en vínculos de estafas o que instalen programas que tengan características no deseadas, como algunas barras de herramientas en el navegador.

Además pierden su eficiencia si no se actualizan constantemente para estar al día con las nuevas amenazas tecnológicas.

¿Qué es un troyano?

Es un programa que aparenta tener un fin pero que en realidad oculta acciones maliciosas que ejecuta sin consentimiento del usuario que lo descargó.

Se le llama troyano en referencia al famoso Caballo de Troya.

Algunos de ellos, por ejemplo, dicen ser antivirus, pero en realidad son programas que propagan virus.

El consejo es sólo descargar programas de sitios confiables o buscar reseñas en la web sobre dichos productos.

¿Existe una ciberguerra?

En los últimos meses, los medios de comunicación hemos hablado de una ciberguerra por la intensidad y aumento de ataques informáticos que buscan desestabilizar sitios de internet por cuestiones ideológicas.

Los ataques de Anonymous a sitios como Amazon o PayPal se dieron por "defender la libertad de internet" que dicha organización asumía se estaba bloqueando, después de que algunas empresas negaran sus servicios al sitio de filtraciones Wikileaks.

Mientras que organizaciones como la Organización para la Cooperación y el Desarrollo Económico (OCDE) aseguran que el término es una "exageración", otros especialistas insisten en que el nombre es correcto e incluso sugieren que se creen mecanismos como la "Convención de Ginebra" para el ciberespacio.

A final de cuentas una de las definiciones de la palabra guerra es: "Lucha o combate, aunque sea en sentido moral", según el Diccionario de la Real Academia de la lengua Española.

Sábado, 26 de marzo de 2011

BBC Mundo

Virus informáticos, gusanos maliciosos, ataques cibernéticos, fraudes en línea... todas estas frases se han ido acoplando al vocabulario común de internet a medida que la seguridad tecnológica se ha convertido en una preocupación constante.

Imperva, una empresa especializada en seguridad informática, pronosticó que el robo de datos, los ciberataques, y las infiltraciones a teléfonos inteligentes serían algunas de las amenazas virtuales más grandes en este año.

A pesar de ello aún existe un gran desconocimiento sobre cómo lidiar con estos problemas de la era digital.

Continuando la tradición de nuestras guías "Todo lo que usted quería saber...", en BBC Mundo les presentamos algunas respuestas a las dudas más frecuentes sobre el tema.

Y queremos invitarlos a que utilicen el formulario que aparece abajo en la página para que nos envíen más dudas y preguntas sobre el tema a las que daremos respuesta en un par de semanas.

¿Qué es un virus informático?

Los virus se han vuelto una pesadilla para los usuarios de tecnología.

Un virus, en términos tecnológicos, es un pequeño programa de computación que se puede reproducir a sí mismo e infectar una o más computadoras.

La característica más importante de estos códigos es su capacidad de reproducción dado que al infectar un archivo se ejecutan cada vez que éste sea utilizado, creando -como las entidades infecciosas- una cadena de contagios.

Los virus se pueden reproducir a través de internet, una red local o cualquier medio extraíble como CD, USB, DVD, etcétera.

Se suele usar virus para hablar también de gusanos maliciosos, troyanos o programas espías, aunque estos no pueden reproducirse a sí mismos.

¿Qué es un software malicioso o malware?

Se trata de un programa diseñado para acceder al dispositivo de un usuario sin su consentimiento con el fin de robar información, dar entrada a más códigos maliciosos o descomponer el aparato.

Por definición se trata de programas no deseados y pueden incluir códigos para instalar barras de herramientas en los navegadores, anuncios publicitarios, o para descargar programas sin que el usuario lo sepa.

Estos programas suelen ser utilizados también por quienes operan redes criminales en internet.

Según la empresa de seguridad Symantec, cerca del 30% de los programas maliciosos provienen de China, seguido de Rumania.

¿Qué es el phishing?

Algunos sitios intentan robar la identidad digital de los usuarios.

Se trata de una práctica cada vez más habitual en internet en donde algunos defraudadores engañan a los internautas diseñando sitios que se parecen a sus páginas favoritas -mismos códigos, mismos logos, ligeros cambios en la dirección- a fin de que estos ingresen sus claves y contraseñas.

Una vez que las poseen envían mensajes no deseados o más vínculos fraudulentos a los contactos de la persona engañada.

El nombre "phishing" es una mezcla de "password" (contraseña en inglés) y "fishing" (pescando, en inglés) creando una palabra que significa "pescando contraseñas".

Para evitarlo siempre hay que cerciorarse que la dirección de la página que se visita sea la correcta.

¿Cómo saber si un vínculo es seguro?

La mayoría de las conexiones a internet seguras utilizan un prefijo https en vez del http común, en donde la "s" extra significa "seguro".

A diferencia de las conexiones abiertas, las https establecen un canal seguro dentro de una conexión de internet comprobando la autenticidad de un sitio web con algunas autoridades que los certifican.

Usar el sistema, sin embargo, puede hacer más lento el acceso al servicio pues los datos requieren múltiples viajes para validar su autenticidad.

Pero el https es especialmente importante en sitios de comercio electrónico o bancos en línea.

¿Son efectivos los antivirus?

Los antivirus, a pesar de que no son infalibles, siguen siendo la mejor herramienta de defensa.

Los antivirus son la mejor herramienta para defenderse de las amenazas informáticas dado que supervisan constantemente los archivos de nuestros dispositivos con el fin de eliminar cualquier infección.

Algunos de estos programas son de pago, pero existen algunas versiones gratuitas que también son eficientes.

Sin embargo, los antivirus no pueden impedir que las personas hagan clic en vínculos de estafas o que instalen programas que tengan características no deseadas, como algunas barras de herramientas en el navegador.

Además pierden su eficiencia si no se actualizan constantemente para estar al día con las nuevas amenazas tecnológicas.

¿Qué es un troyano?

Es un programa que aparenta tener un fin pero que en realidad oculta acciones maliciosas que ejecuta sin consentimiento del usuario que lo descargó.

Se le llama troyano en referencia al famoso Caballo de Troya.

Algunos de ellos, por ejemplo, dicen ser antivirus, pero en realidad son programas que propagan virus.

El consejo es sólo descargar programas de sitios confiables o buscar reseñas en la web sobre dichos productos.

¿Existe una ciberguerra?

En los últimos meses, los medios de comunicación hemos hablado de una ciberguerra por la intensidad y aumento de ataques informáticos que buscan desestabilizar sitios de internet por cuestiones ideológicas.

Los ataques de Anonymous a sitios como Amazon o PayPal se dieron por "defender la libertad de internet" que dicha organización asumía se estaba bloqueando, después de que algunas empresas negaran sus servicios al sitio de filtraciones Wikileaks.

Mientras que organizaciones como la Organización para la Cooperación y el Desarrollo Económico (OCDE) aseguran que el término es una "exageración", otros especialistas insisten en que el nombre es correcto e incluso sugieren que se creen mecanismos como la "Convención de Ginebra" para el ciberespacio.

A final de cuentas una de las definiciones de la palabra guerra es: "Lucha o combate, aunque sea en sentido moral", según el Diccionario de la Real Academia de la lengua Española.

Sábado, 26 de marzo de 2011

Etiquetas:

Computing,

Informática,

Seguridad

viernes, 25 de marzo de 2011

La religión desaparecerá en nueve países, dice un estudio

Jason Palmer

BBC Ciencia, Dallas

Un estudio que utiliza datos de censos de nueve países muestra que la religión está por extinguirse en esas naciones.

La investigación encontró un aumento constante en el número de personas que afirman no tener fe alguna.

El modelo matemático utilizado por los científicos tuvo en cuenta la relación entre la cifra de entrevistados que eran religiosos y las motivaciones sociales que estos tenían.

El resultado, difundido durante la reunión de la American Physical Society (Sociedad Estadounidense de Física) en Dallas, Estados Unidos, indica que la religión va a morir por completo en esos países.

Para la investigación se recurrió a la dinámica no lineal, que se usa para explicar una amplia gama de fenómenos físicos en los que se interconectan una serie de factores.

Un miembro del equipo, Daniel Abrams, de la Universidad de Northwestern, propuso un modelo similar en 2003 para poner en números la declinación de los idiomas menos hablados del mundo.

El núcleo del estudio era observar la competencia entre los hablantes de lenguas diferentes y la "utilidad" de hablar una en lugar de otra.

"Simple"

"La idea es bastante simple", explica Richard Wiener, de la Corporación para la Investigación de Adelantos Científicos.

"El estudio sugiere que los grupos sociales que tienen más miembros resultan más atractivos para unirse y postula que las agrupaciones de este tipo poseen un estatus o utilidad social.

"Por ejemplo, en los idiomas puede resultar de mayor utilidad o estatus hablar español en lugar de quechua (con tendencia a desaparecer) en Perú. Del mismo modo hay algún tipo de estatus o utilidad en ser un miembro de una religión o no".

El equipo tomó datos de censos que se remontan hasta un siglo en los países en los que el censo consulta la afiliación religiosa: Australia, Austria, Canadá, la República Checa, Finlandia, Irlanda, Países Bajos, Nueva Zelanda y Suiza.

"En un gran número de democracias seculares modernas hay una tendencia popular a identificarse como no afiliados a ninguna fe. En los Países Bajos, el número fue de 40%, y la más alta que vimos fue en la República Checa, donde fue de 60%", explica Wiener.

El equipo entonces aplicó el modelo de dinámica no lineal, ajustando los parámetros de los méritos sociales y utilitarios de los miembros de la categoría de los "no religiosos".

Descubrieron, en su estudio publicado en internet, que los parámetros eran similares en todos los países estudiados, lo que sugiere -a través de la matemática- que el comportamiento era similar en todos ellos.

Y en todos los países, las indicaciones fueron que la religión se encaminaba a la extinción.

"Creo que es un resultado sugerente", explica Wiener.

"Es interesante que un modelo bastante simple captura los datos, y si esas ideas simples son correctas, arroja resultados de lo que podría estar pasando".

"Obviamente, cualquier individuo atraviesa situaciones más complejas, pero todo eso se promedia".

BBC Ciencia, Dallas

Un estudio que utiliza datos de censos de nueve países muestra que la religión está por extinguirse en esas naciones.

La investigación encontró un aumento constante en el número de personas que afirman no tener fe alguna.

El modelo matemático utilizado por los científicos tuvo en cuenta la relación entre la cifra de entrevistados que eran religiosos y las motivaciones sociales que estos tenían.

El resultado, difundido durante la reunión de la American Physical Society (Sociedad Estadounidense de Física) en Dallas, Estados Unidos, indica que la religión va a morir por completo en esos países.

Para la investigación se recurrió a la dinámica no lineal, que se usa para explicar una amplia gama de fenómenos físicos en los que se interconectan una serie de factores.

Un miembro del equipo, Daniel Abrams, de la Universidad de Northwestern, propuso un modelo similar en 2003 para poner en números la declinación de los idiomas menos hablados del mundo.

El núcleo del estudio era observar la competencia entre los hablantes de lenguas diferentes y la "utilidad" de hablar una en lugar de otra.

"Simple"

"La idea es bastante simple", explica Richard Wiener, de la Corporación para la Investigación de Adelantos Científicos.

"El estudio sugiere que los grupos sociales que tienen más miembros resultan más atractivos para unirse y postula que las agrupaciones de este tipo poseen un estatus o utilidad social.

"Por ejemplo, en los idiomas puede resultar de mayor utilidad o estatus hablar español en lugar de quechua (con tendencia a desaparecer) en Perú. Del mismo modo hay algún tipo de estatus o utilidad en ser un miembro de una religión o no".

El equipo tomó datos de censos que se remontan hasta un siglo en los países en los que el censo consulta la afiliación religiosa: Australia, Austria, Canadá, la República Checa, Finlandia, Irlanda, Países Bajos, Nueva Zelanda y Suiza.

"En un gran número de democracias seculares modernas hay una tendencia popular a identificarse como no afiliados a ninguna fe. En los Países Bajos, el número fue de 40%, y la más alta que vimos fue en la República Checa, donde fue de 60%", explica Wiener.

El equipo entonces aplicó el modelo de dinámica no lineal, ajustando los parámetros de los méritos sociales y utilitarios de los miembros de la categoría de los "no religiosos".

Descubrieron, en su estudio publicado en internet, que los parámetros eran similares en todos los países estudiados, lo que sugiere -a través de la matemática- que el comportamiento era similar en todos ellos.

Y en todos los países, las indicaciones fueron que la religión se encaminaba a la extinción.

"Creo que es un resultado sugerente", explica Wiener.

"Es interesante que un modelo bastante simple captura los datos, y si esas ideas simples son correctas, arroja resultados de lo que podría estar pasando".

"Obviamente, cualquier individuo atraviesa situaciones más complejas, pero todo eso se promedia".

jueves, 24 de marzo de 2011

¿QUÉ ES LA ESCALA SISMOLÓGICA DE RICHTER?

Cada vez que oímos en las noticias acerca de un gran terremoto, siempre se menciona su clasificación en la escala de Richter. Es posible que también se haga referencia a la escala de Mercalli, aunque no con tanta frecuencia. Estas dos clasificaciones describen la potencia del terremoto a partir de dos perspectivas diferentes.

La escala de Richter se utiliza para calificar la magnitud del terremoto, la cantidad de energía que libera. Esta se calcula utilizando la información reunida por un sismógrafo, o aparato que registra las ondas sísmicas.

Los sismólogos estadounidenses, Beno Gutenberg (1889 - 1960) y Charles F. Richter (1900 - 1985), del Instituto de Tecnología de California, CALTECH, introdujeron la escala Richter, en 1935. Aunque esta teóricamente no tiene un límite superior, los terremotos más graves generalmente no superan el valor 9.

La escala de Richter es logarítmica, lo que significa que cada incremento de una unidad en magnitud representa un aumento de un factor de 10 en la amplitud medida. Es decir, la amplitud de la onda en un terremoto de nivel 6 es 10 veces mayor que en un terremoto de nivel 5, y la amplitud aumenta 100 veces entre un terremoto de nivel 7 y uno de nivel 9. La cantidad de energía liberada aumenta por un factor de 31.7 en cada incremento de un número entero.

El mayor terremoto registrado desde que se utiliza el sistema Richter ha sido de 9.5; no dudamos que haya habido terremotos más fuertes en la historia de la tierra. La mayoría de los terremotos registran menos de 3 en la escala de Richter. Estos temblores, que no suelen ser sentidos por los seres humanos, se llaman micro terremotos. En general, terremotos con registros por debajo de 4, causan poco daño. Un terremoto dañino registra 7 o más.

Las clasificaciones de Richter solo dan una idea aproximada de la incidencia real de un terremoto. El poder de destrucción de un terremoto varía dependiendo de la composición del terreno en un área determinada y el diseño y colocación de estructuras hechas por el hombre.

La extensión del daño se clasifica en la escala de Mercalli, que se expresa en números romanos, y se basa en gran medida en interpretaciones subjetivas. Un terremoto de baja intensidad, en la que sólo algunas personas sienten la vibración y no hay daños materiales significativos, está clasificado como II. La calificación más alta, un XII, se aplica sólo a los terremotos en los que las estructuras son destruidas, el suelo se agrieta y otros desastres naturales, tales como corrimientos de tierras o tsunamis, son iniciados.

Poco después que ocurre un terremoto, una vez que los científicos han podido comparar los datos de diferentes estaciones sismográficas, se establecen las clasificaciones de Richter. Las clasificaciones de Mercalli, en cambio, no se pueden determinar hasta que los investigadores hayan tenido tiempo de hablar con los testigos para averiguar lo que ocurrió durante el terremoto. Una vez que tienen una buena idea de la extensión de los daños, se utilizan los parámetros de Mercalli para decidir la clasificación adecuada.

Información compilada y organizada por Isaías Ferreira.

La escala de Richter se utiliza para calificar la magnitud del terremoto, la cantidad de energía que libera. Esta se calcula utilizando la información reunida por un sismógrafo, o aparato que registra las ondas sísmicas.

Los sismólogos estadounidenses, Beno Gutenberg (1889 - 1960) y Charles F. Richter (1900 - 1985), del Instituto de Tecnología de California, CALTECH, introdujeron la escala Richter, en 1935. Aunque esta teóricamente no tiene un límite superior, los terremotos más graves generalmente no superan el valor 9.

La escala de Richter es logarítmica, lo que significa que cada incremento de una unidad en magnitud representa un aumento de un factor de 10 en la amplitud medida. Es decir, la amplitud de la onda en un terremoto de nivel 6 es 10 veces mayor que en un terremoto de nivel 5, y la amplitud aumenta 100 veces entre un terremoto de nivel 7 y uno de nivel 9. La cantidad de energía liberada aumenta por un factor de 31.7 en cada incremento de un número entero.

El mayor terremoto registrado desde que se utiliza el sistema Richter ha sido de 9.5; no dudamos que haya habido terremotos más fuertes en la historia de la tierra. La mayoría de los terremotos registran menos de 3 en la escala de Richter. Estos temblores, que no suelen ser sentidos por los seres humanos, se llaman micro terremotos. En general, terremotos con registros por debajo de 4, causan poco daño. Un terremoto dañino registra 7 o más.

Las clasificaciones de Richter solo dan una idea aproximada de la incidencia real de un terremoto. El poder de destrucción de un terremoto varía dependiendo de la composición del terreno en un área determinada y el diseño y colocación de estructuras hechas por el hombre.

La extensión del daño se clasifica en la escala de Mercalli, que se expresa en números romanos, y se basa en gran medida en interpretaciones subjetivas. Un terremoto de baja intensidad, en la que sólo algunas personas sienten la vibración y no hay daños materiales significativos, está clasificado como II. La calificación más alta, un XII, se aplica sólo a los terremotos en los que las estructuras son destruidas, el suelo se agrieta y otros desastres naturales, tales como corrimientos de tierras o tsunamis, son iniciados.

Poco después que ocurre un terremoto, una vez que los científicos han podido comparar los datos de diferentes estaciones sismográficas, se establecen las clasificaciones de Richter. Las clasificaciones de Mercalli, en cambio, no se pueden determinar hasta que los investigadores hayan tenido tiempo de hablar con los testigos para averiguar lo que ocurrió durante el terremoto. Una vez que tienen una buena idea de la extensión de los daños, se utilizan los parámetros de Mercalli para decidir la clasificación adecuada.

Información compilada y organizada por Isaías Ferreira.

Etiquetas:

Educativa

miércoles, 23 de marzo de 2011

12 acontecimientos que cambiarían el mundo

La vida extraterrestre y las nuevas dimensiones se incluyen en el ejercicio de futurismo hecho por 'Scientific American'

MALEN RUIZ DE ELVIRA

El País, España

Hay acontecimientos, tanto naturales como causados por el hombre, que pueden suceder en cualquier momento y tienen la capacidad de transformar el mundo, aunque normalmente ni nos acordemos de tales posibilidades. Sobre esta reflexión la revista Scientific American ha pedido a los expertos que seleccionen y analicen 12 de las novedades que cambiarían nuestra sociedad sin remedio, así como la probabilidad de que se produzcan antes de 2050. Muchos de ellas se incluyen en cualquier predicción pero probablemente no se desarrollarán de la forma en que la gente imagina, asegura la revista.

Una posibilidad obvia es la clonación humana, que se cataloga como probable. "Es muy difícil pero también parece ser inevitable", señala Charles Q. Choi. Desde que se produjo en 1996 el nacimiento de la oveja Dolly, que fue el primer mamífero clonado, muchos lo han intentado pero el proceso ha resultado estar plagado de dificultades, al contrario de lo que sucede en otros mamíferos, como las vacas o los perros.

¿Y si se descubrieran dimensiones extras, que sumar a las cuatro establecidas por Einstein? La probabilidad de que esto suceda está en la mitad de la escala que establece la revista y el acelerador LHC podría alcanzar la energía suficiente como para proporcionarnos un atisbo de otras dimensiones. La prueba de que existen "alteraría drásticamente nuestra noción de la realidad", dice el cosmólogo Max Tegmark.

La vida inteligente extraterrestre es otro de los acontecimientos que alcanzarían la primera plana de los periódicos sin duda alguna. ¿Cómo responderíamos a una señal del espacio? se pregunta John Matson. El descubrimiento de sistemas planetarios distintos del nuestro da mayor base a la hipótesis de que existe vida en otros lugares del universo, pero la dificultad de comunicación y la de detectar vida primitiva hacen que la probabilidad de que suceda antes de 2050 se considere baja.

El miedo a que se produzca un conflicto nuclear sigue vivo, a pesar de los esfuerzos para controlar las armas atómicas. Si se da a escala local, no habría efectos globales a no ser que se tiraran docenas de bombas nucleares, recuerda Philip Yam, y entonces se produciría una pesadilla de alcance mundial, con miles de millones de víctimas directas e indirectas. La probabilidad es baja.

La creación de vida es otra vieja aspiración todavía sin culminar, aunque se considere muy probable que se consiga. Por ahora se sintetizan en laboratorio genes o incluso genomas completos, pero se insertan sólo en microorganismos y además estos son naturales. La biotecnología está en todas partes pero lo inanimado no se convierte en vivo. Las enzimas de los detergentes se han modificado para que actúen en agua fría, por ejemplo, recuerda David Biello.

Los superconductores de alta temperatura, si existen, cambiarían radicalmente las redes eléctricas, por ejemplo, pero la probabilidad está solo en la mitad de la escala, lo mismo que una nueva pandemia letal, como la que hizo temer el nuevo virus de la gripe H1N1. Que la inteligencia artificial produzca máquinas con conciencia es probable y revolucionará el mundo. La subida del nivel del mar (muy probable) redibujará los mapas y afectará de modo casi inimaginable a todo el planeta, mientras que conseguir explotar la fusión nuclear como fuente de energía se considera muy poco probable, menos que la colisión catastrófica de la Tierra con un asteroide, aunque se puedan producir eventos locales de gran gravedad.

Por último, existe la casi certeza de que se va a producir el gran terremoto tantas veces predicho en California, pero no se puede estimar la gravedad de sus consecuencias.

Madrid - 22/05/2010

MALEN RUIZ DE ELVIRA

El País, España

Hay acontecimientos, tanto naturales como causados por el hombre, que pueden suceder en cualquier momento y tienen la capacidad de transformar el mundo, aunque normalmente ni nos acordemos de tales posibilidades. Sobre esta reflexión la revista Scientific American ha pedido a los expertos que seleccionen y analicen 12 de las novedades que cambiarían nuestra sociedad sin remedio, así como la probabilidad de que se produzcan antes de 2050. Muchos de ellas se incluyen en cualquier predicción pero probablemente no se desarrollarán de la forma en que la gente imagina, asegura la revista.

Una posibilidad obvia es la clonación humana, que se cataloga como probable. "Es muy difícil pero también parece ser inevitable", señala Charles Q. Choi. Desde que se produjo en 1996 el nacimiento de la oveja Dolly, que fue el primer mamífero clonado, muchos lo han intentado pero el proceso ha resultado estar plagado de dificultades, al contrario de lo que sucede en otros mamíferos, como las vacas o los perros.

¿Y si se descubrieran dimensiones extras, que sumar a las cuatro establecidas por Einstein? La probabilidad de que esto suceda está en la mitad de la escala que establece la revista y el acelerador LHC podría alcanzar la energía suficiente como para proporcionarnos un atisbo de otras dimensiones. La prueba de que existen "alteraría drásticamente nuestra noción de la realidad", dice el cosmólogo Max Tegmark.

La vida inteligente extraterrestre es otro de los acontecimientos que alcanzarían la primera plana de los periódicos sin duda alguna. ¿Cómo responderíamos a una señal del espacio? se pregunta John Matson. El descubrimiento de sistemas planetarios distintos del nuestro da mayor base a la hipótesis de que existe vida en otros lugares del universo, pero la dificultad de comunicación y la de detectar vida primitiva hacen que la probabilidad de que suceda antes de 2050 se considere baja.

El miedo a que se produzca un conflicto nuclear sigue vivo, a pesar de los esfuerzos para controlar las armas atómicas. Si se da a escala local, no habría efectos globales a no ser que se tiraran docenas de bombas nucleares, recuerda Philip Yam, y entonces se produciría una pesadilla de alcance mundial, con miles de millones de víctimas directas e indirectas. La probabilidad es baja.

La creación de vida es otra vieja aspiración todavía sin culminar, aunque se considere muy probable que se consiga. Por ahora se sintetizan en laboratorio genes o incluso genomas completos, pero se insertan sólo en microorganismos y además estos son naturales. La biotecnología está en todas partes pero lo inanimado no se convierte en vivo. Las enzimas de los detergentes se han modificado para que actúen en agua fría, por ejemplo, recuerda David Biello.

Los superconductores de alta temperatura, si existen, cambiarían radicalmente las redes eléctricas, por ejemplo, pero la probabilidad está solo en la mitad de la escala, lo mismo que una nueva pandemia letal, como la que hizo temer el nuevo virus de la gripe H1N1. Que la inteligencia artificial produzca máquinas con conciencia es probable y revolucionará el mundo. La subida del nivel del mar (muy probable) redibujará los mapas y afectará de modo casi inimaginable a todo el planeta, mientras que conseguir explotar la fusión nuclear como fuente de energía se considera muy poco probable, menos que la colisión catastrófica de la Tierra con un asteroide, aunque se puedan producir eventos locales de gran gravedad.

Por último, existe la casi certeza de que se va a producir el gran terremoto tantas veces predicho en California, pero no se puede estimar la gravedad de sus consecuencias.

Madrid - 22/05/2010

Etiquetas:

Futurístico

LOS NANOCABLES: EL CAMINO HACIA CHIPS CADA VEZ MÁS PEQUEÑOS

Jason Palmer

BBC Ciencia

Un grupo de ingenieros desarrolló un chip para computadora fabricado con diminutos "nanocables" cuyas funciones de cómputo pueden cambiarse mediante la aplicación de pequeñas corrientes eléctricas.

Estos "pequeños mosaicos lógicos programables" pueden convertirse en los próximos bloques de construcción de una nueva generación de computadoras más pequeñas.

En lugar de tallar los chips a partir de trozos de material, el llamado "nanoprocesador" se puede construir a partir de piezas minúsculas.

El trabajo de estos ingenieros, publicado en la revista Nature, podría superar los esfuerzos hacia la disminución del tamaño de los chips por los que utilizan las técnicas actuales de fabricación.

El grupo, dirigido por Charles Lieber, de la Universidad de Harvard, ha pasado los últimos años trabajando en el desarrollo de los nanocables: cada uno compuesto de un núcleo del elemento germanio y revestido de una capa de silicio, miles de veces más delgada que un cabello humano.

El informe demuestra que los cables tienen suficiente fiabilidad como para entrar al mundo de la computación.

Pequeños circuitos de nanocables han sido ensamblados antes, pero el último trabajo es único por la gran complejidad del circuito resultante, junto con el hecho de que los pequeños mosaicos se pueden colocar "en cascada" para producir circuitos más complejos.

El prototipo

El prototipo del diseño del grupo de ingenieros se basa en una malla de nanocables que contiene cerca de 500 mosaicos en un área de 1mm cuadrado, atravesada con alambres de metal normal. Junto con una delgada y fina tapa de materiales semiconductores en la parte superior, esta malla actúa como una colección de transistores.

Al pasar una corriente eléctrica a través de los cables normales se puede cambiar el llamado "voltaje de umbral" de cada transistor. De esta forma, el conjunto puede ser completamente programable.

El equipo demostró la naturaleza cambiante de su chip, al reprogramarlo para realizar una serie de funciones matemáticas y lógicas.

"Este trabajo representa un salto cuántico hacia adelante en la complejidad y la función de los circuitos construidos de abajo hacia arriba, y por lo tanto demuestra que este paradigma de abajo hacia arriba -que es distinto de la forma en que se construyen los circuitos comerciales hoy en día- puede dar paso hacia nuevos nanoprocesadores y otros sistemas integrados del futuro", dijo el profesor Lieber.

Sin embargo, el equipo de ingenieros reconoce que su prototipo debe ser ampliado en gran medida para comenzar a acercarse a la energía de los chips semiconductores actuales, pero aseguran que tendrá muchas ventajas a largo plazo.

Se prevé que los métodos actuales utilizados en la fabricación de chips alcance un límite de tamaño, un umbral por debajo del cual la disminución incesante de los mosaicos de los últimos años sería imposible.

En principio, los nanocables podrían ocupar un área de sólo una octava parte de lo que muchos piensan será el límite de los actuales chips.

Sin embargo, el profesor Lieber y su equipo no esperan que su método pueda reemplazar los actuales chips, debido a que sus dispositivos funcionan a velocidades significativamente más lentas.

Así que mientras los diseños actuales mantendrán el liderazgo en la potencia de cálculo, los chips de nanocables podrían ganar en términos de tamaño y eficiencia.

Los nanocables tienen menos fugas de corriente eléctrica que los transistores actuales, así que estos nuevos chips serán unas 10 veces más eficientes.

"Debido a su tamaño muy pequeño y a los mínimos requisitos de energía, estos nuevos circuitos de nanoprocesadores son bloques de construcción que pueden controlar y permitir una nueva clase mucho más pequeña, y más ligera de peso, de sensores electrónicos y productos electrónicos de consumo", dijo el coautor del estudio Shamik Das, de la empresa de tecnología Mitre.

BBC Ciencia

Un grupo de ingenieros desarrolló un chip para computadora fabricado con diminutos "nanocables" cuyas funciones de cómputo pueden cambiarse mediante la aplicación de pequeñas corrientes eléctricas.

Estos "pequeños mosaicos lógicos programables" pueden convertirse en los próximos bloques de construcción de una nueva generación de computadoras más pequeñas.

En lugar de tallar los chips a partir de trozos de material, el llamado "nanoprocesador" se puede construir a partir de piezas minúsculas.

El trabajo de estos ingenieros, publicado en la revista Nature, podría superar los esfuerzos hacia la disminución del tamaño de los chips por los que utilizan las técnicas actuales de fabricación.

El grupo, dirigido por Charles Lieber, de la Universidad de Harvard, ha pasado los últimos años trabajando en el desarrollo de los nanocables: cada uno compuesto de un núcleo del elemento germanio y revestido de una capa de silicio, miles de veces más delgada que un cabello humano.

El informe demuestra que los cables tienen suficiente fiabilidad como para entrar al mundo de la computación.

Pequeños circuitos de nanocables han sido ensamblados antes, pero el último trabajo es único por la gran complejidad del circuito resultante, junto con el hecho de que los pequeños mosaicos se pueden colocar "en cascada" para producir circuitos más complejos.

El prototipo

El prototipo del diseño del grupo de ingenieros se basa en una malla de nanocables que contiene cerca de 500 mosaicos en un área de 1mm cuadrado, atravesada con alambres de metal normal. Junto con una delgada y fina tapa de materiales semiconductores en la parte superior, esta malla actúa como una colección de transistores.

Al pasar una corriente eléctrica a través de los cables normales se puede cambiar el llamado "voltaje de umbral" de cada transistor. De esta forma, el conjunto puede ser completamente programable.

El equipo demostró la naturaleza cambiante de su chip, al reprogramarlo para realizar una serie de funciones matemáticas y lógicas.

"Este trabajo representa un salto cuántico hacia adelante en la complejidad y la función de los circuitos construidos de abajo hacia arriba, y por lo tanto demuestra que este paradigma de abajo hacia arriba -que es distinto de la forma en que se construyen los circuitos comerciales hoy en día- puede dar paso hacia nuevos nanoprocesadores y otros sistemas integrados del futuro", dijo el profesor Lieber.

Sin embargo, el equipo de ingenieros reconoce que su prototipo debe ser ampliado en gran medida para comenzar a acercarse a la energía de los chips semiconductores actuales, pero aseguran que tendrá muchas ventajas a largo plazo.

Se prevé que los métodos actuales utilizados en la fabricación de chips alcance un límite de tamaño, un umbral por debajo del cual la disminución incesante de los mosaicos de los últimos años sería imposible.

En principio, los nanocables podrían ocupar un área de sólo una octava parte de lo que muchos piensan será el límite de los actuales chips.

Sin embargo, el profesor Lieber y su equipo no esperan que su método pueda reemplazar los actuales chips, debido a que sus dispositivos funcionan a velocidades significativamente más lentas.

Así que mientras los diseños actuales mantendrán el liderazgo en la potencia de cálculo, los chips de nanocables podrían ganar en términos de tamaño y eficiencia.

Los nanocables tienen menos fugas de corriente eléctrica que los transistores actuales, así que estos nuevos chips serán unas 10 veces más eficientes.

"Debido a su tamaño muy pequeño y a los mínimos requisitos de energía, estos nuevos circuitos de nanoprocesadores son bloques de construcción que pueden controlar y permitir una nueva clase mucho más pequeña, y más ligera de peso, de sensores electrónicos y productos electrónicos de consumo", dijo el coautor del estudio Shamik Das, de la empresa de tecnología Mitre.

Etiquetas:

Chips,

Microprocesadores

lunes, 21 de marzo de 2011

Las amenazas para los teléfonos inteligentes

BBC Mundo, Tecnología

Los teléfonos inteligentes se están volviendo cada vez más sabios, pero es poco probable que logren burlar a los cibercriminales, que cada vez más apuntan hacia el mercado móvil.

Hace unos días el "Android Market", la tienda de aplicaciones para el sistema operativo de Google, recibió cerca de 60 aplicaciones maliciosas.

Se cree que causaron poco daño -más allá de haber afectado la reputación de Android-, pero el incidente puso de nuevo la seguridad de los celulares bajo los reflectores.

Los teléfonos son atractivos para los criminales porque esencialmente son minicomputadoras con algunos importantes añadidos.

Es algo personal

"Los teléfonos tienen acceso directo a libretas de direcciones, calendarios y ofrecen la posibilidad de generar ganancias", dice Ian Fogg, analista de la empresa de investigación Forrester.

El tipo de datos personales que se almacenan en uno de estos dispositivos abre una gran puerta para el crimen preferido de los defraudadores: el robo de identidad.

Sin embargo, se puede obtener un ingreso inmediato a través de los llamados programas de marcado deshonestos, aquellos códigos maliciosos que son capaces de realizar llamadas, sin que se entere el dueño del aparato.

Se trata de "la amenaza número uno" para los teléfonos inteligentes, según Graham Titterington, analista de la firma de análisis Ovum.

"Los programas deshonestos enlazan al teléfono con una número premium que pertence a un criminal en otro país", explica.

Pero piensa que no es un problema insuperable.

"No puedo entender porque los operadores del servicio simplemente cortan los pagos; así el problema desaparecería. Pero este tipo de cooperación internacional parece no estarse efectuando en estos momentos", asegura Titterington.

Escenarios de pesadilla

La cercana relación entre teléfonos inteligentes y ubicación también representa un riesgo, pues las aplicaciones maliciosas pueden rastrear a la persona en cualquier momento.

Llegará el día en el que habrá una catastrófica falla de seguridad y entonces la gente comenzará a tomárselo más en serio. "Incluso podría utilizarse para saber cuando alguien no se encuentra en casa", dice Fogg.

Aunque suenan alarmantes, estos escenarios de pesadilla no son una realidad, al menos por el momento.

"Hasta ahora no ha habido un impacto perjudicial en los consumidores", afirma Ben Wood, analista de la empresa CCS Insights.

"Llegará el día en el que habrá una catastrófica falla de seguridad y entonces la gente comenzará a tomárselo más en serio", añadió.

En todas partes

Android podrá haber acaparado los titulares, pero todos los sistemas operativos para celulares han recibido algún ataque.

Hasta la fecha, la mayoría de las fallas de seguridad del iPhone le han ofrecido a sus usuarios la posibilidad de librarse del control de Apple, algo que les permite instalar software no aprobado por la empresa.

"Estos hacks suelen ser mencionados como algo positivo, pero desde el punto de vista de la seguridad son una auténtica pesadilla", dice Fogg. Varios errores han permitido explotar debilidades en los teléfonos liberados.

Todo inició con un gusano informático inofensivo que cambiaba el fondo de pantalla del teléfono a una foto del músico británico Rick Astley, pero unos meses más tarde aparecieron otros gusanos que se aprovechaba de quienes usaban desde su dispositivo los servicios bancarios de ING.

Los teléfonos BlackBerry y Nokia han sido el blanco de una versión móvil del virus troyano Zeus. Las víctimas eran dirigidas a una sitio web falso que descargaba una aplicación que robaba sus datos bancarios.

Y ese tipo de ataques podrían incrementarse, dice Alex Vaystikh, investigador de la empresa de seguridad RSA.

"No siempre puedes ver toda la pantalla y es más fácil hacer clic en las cosas en las que uno no lo haría en la computadora", asegura.

Los teléfonos inteligentes se están volviendo cada vez más sabios, pero es poco probable que logren burlar a los cibercriminales, que cada vez más apuntan hacia el mercado móvil.

Hace unos días el "Android Market", la tienda de aplicaciones para el sistema operativo de Google, recibió cerca de 60 aplicaciones maliciosas.

Se cree que causaron poco daño -más allá de haber afectado la reputación de Android-, pero el incidente puso de nuevo la seguridad de los celulares bajo los reflectores.

Los teléfonos son atractivos para los criminales porque esencialmente son minicomputadoras con algunos importantes añadidos.

Es algo personal

"Los teléfonos tienen acceso directo a libretas de direcciones, calendarios y ofrecen la posibilidad de generar ganancias", dice Ian Fogg, analista de la empresa de investigación Forrester.

El tipo de datos personales que se almacenan en uno de estos dispositivos abre una gran puerta para el crimen preferido de los defraudadores: el robo de identidad.

Sin embargo, se puede obtener un ingreso inmediato a través de los llamados programas de marcado deshonestos, aquellos códigos maliciosos que son capaces de realizar llamadas, sin que se entere el dueño del aparato.

Se trata de "la amenaza número uno" para los teléfonos inteligentes, según Graham Titterington, analista de la firma de análisis Ovum.

"Los programas deshonestos enlazan al teléfono con una número premium que pertence a un criminal en otro país", explica.

Pero piensa que no es un problema insuperable.

"No puedo entender porque los operadores del servicio simplemente cortan los pagos; así el problema desaparecería. Pero este tipo de cooperación internacional parece no estarse efectuando en estos momentos", asegura Titterington.

Escenarios de pesadilla

La cercana relación entre teléfonos inteligentes y ubicación también representa un riesgo, pues las aplicaciones maliciosas pueden rastrear a la persona en cualquier momento.

Llegará el día en el que habrá una catastrófica falla de seguridad y entonces la gente comenzará a tomárselo más en serio. "Incluso podría utilizarse para saber cuando alguien no se encuentra en casa", dice Fogg.

Aunque suenan alarmantes, estos escenarios de pesadilla no son una realidad, al menos por el momento.

"Hasta ahora no ha habido un impacto perjudicial en los consumidores", afirma Ben Wood, analista de la empresa CCS Insights.

"Llegará el día en el que habrá una catastrófica falla de seguridad y entonces la gente comenzará a tomárselo más en serio", añadió.

En todas partes

Android podrá haber acaparado los titulares, pero todos los sistemas operativos para celulares han recibido algún ataque.

Hasta la fecha, la mayoría de las fallas de seguridad del iPhone le han ofrecido a sus usuarios la posibilidad de librarse del control de Apple, algo que les permite instalar software no aprobado por la empresa.

"Estos hacks suelen ser mencionados como algo positivo, pero desde el punto de vista de la seguridad son una auténtica pesadilla", dice Fogg. Varios errores han permitido explotar debilidades en los teléfonos liberados.

Todo inició con un gusano informático inofensivo que cambiaba el fondo de pantalla del teléfono a una foto del músico británico Rick Astley, pero unos meses más tarde aparecieron otros gusanos que se aprovechaba de quienes usaban desde su dispositivo los servicios bancarios de ING.

Los teléfonos BlackBerry y Nokia han sido el blanco de una versión móvil del virus troyano Zeus. Las víctimas eran dirigidas a una sitio web falso que descargaba una aplicación que robaba sus datos bancarios.

Y ese tipo de ataques podrían incrementarse, dice Alex Vaystikh, investigador de la empresa de seguridad RSA.

"No siempre puedes ver toda la pantalla y es más fácil hacer clic en las cosas en las que uno no lo haría en la computadora", asegura.

domingo, 20 de marzo de 2011

¿Cuál es el valor de las certificaciones de IT (*)?

Por Mark Cox

Un nuevo estudio de la asociación comercial de TI (Tecnología de la Información), CompTIA (**), revela que el valor de las certificaciones es una especie de espada de doble filo.

La buena nueva es que los empleadores están inclinados a depender más de las certificaciones profesionales de TI al tiempo de contratar nuevos trabajadores. Las certificaciones profesionales son vistas por los directores de recursos humanos como una validación de alto valor de las competencias de TI. Y el estudio sugiere que las certificaciones crecerán en importancia a medida que las organizaciones busquen llenar puestos vacantes de trabajos técnicos.

La mala noticia es que cuestiones de evaluación y validación de credenciales debilita la capacidad de los empleadores para reconocer y premiar a las personas mejor calificadas tan bien como deberían.

Entre los administradores de contratación de TI, casi dos tercios (64 por ciento) creen que las certificaciones poseen un valor alto o muy alto, en la validación de las habilidades y conocimientos de un candidato. Ocho de cada diez profesionales de recursos humanos (HR) encuestados creen que las certificaciones de TI aumentarán en utilidad e importancia en los próximos dos años.

Pero los empleadores también expresaron su preocupación sobre algunos aspectos del uso de las certificaciones en el proceso de contratación. Existe la percepción entre algunos directores de recursos humanos de TI de que los departamentos de recursos humanos no tienen un sólido entendimiento de las certificaciones. Algunas empresas también dijeron que la verificación de las credenciales de un candidato puede ser un desafío. 44 por ciento de los gerentes de contratación de TI, dijo que esto era debido al tiempo que demanda, mientras que el 38 por ciento dijo que era debido al esfuerzo requerido.

"El valor de las certificaciones se puede mejorar de varias maneras," dijo Tim Herbert, vicepresidente de investigación de CompTIA. "Establecer vínculos más fuertes con educación; desarrollar métodos más fáciles de verificación; procurar una mayor comprensión de lo que las certificaciones pueden y no pueden hacer, y recibir más apoyo de las organizaciones para las certificaciones como parte de un programa de desarrollo profesional, serían todos pasos positivos en esa dirección".

Cerca de 1,700 empresas, ejecutivos de recursos humanos y TI participaron en la encuesta, diseñada para ganar entendimiento de cómo evalúan ellos los candidatos de trabajo, el papel de las certificaciones de TI en el proceso de contratación, y cómo apoyan las distintas organizaciones el desarrollo de los profesionales.

La experiencia, la trayectoria y los logros figuran como los factores más importantes en la evaluación de candidatos de trabajo, según el estudio. Pero la educación y las credenciales tales como certificaciones también son prominentes. Por ejemplo, el 86 por ciento de los directores de recursos humanos indica que las certificaciones de TI son una prioridad alta o media durante el proceso de evaluación de candidatos.

“Desde la perspectiva del empleador, los beneficios principales de la certificación de TI son la validación de la capacidad de un individuo para entender tecnologías nuevas o complejas, alta productividad y habilidad profunda de solucionar problemas", dijo Herbert.

El estudio sugiere que las certificaciones serán mucho más importantes a medida que los empleadores deban luchar más para encontrar personas calificadas que llenen los puestos vacantes. A pesar de existir virtualmente un mercado de compradores para la contratación, aproximadamente ocho de cada diez ejecutivos de recursos humanos en los Estados Unidos dijo que es difícil encontrar al candidato adecuado, con la habilidad requerida para llenar sus vacantes. Muchos administradores de TI entre los encuestados comparten ese punto de vista. Para ciertas posiciones, la reserva de talento disponible no es tan abundante como les gustaría que fuera.

"Ahora más que nunca hay poco margen para cometer el error de hacer una mala contratación", dijo Herbert. "En un contexto en que existe la necesidad de hacer más con menos, las organizaciones no pueden permitirse el tiempo ni el costo de contratar a un nuevo empleado que no pueda contribuir de inmediato". El estudio de CompTIA acerca de la Percepción del empleador en cuanto a la capacitación y certificación de TI es el resultado de dos encuestas en línea hechas por separado: una a 1,385 empresas y ejecutivos que habían hecho una decisión de contratación reciente de TI en los Estados Unidos, Reino Unido y Sudáfrica, y la otra a 300 profesionales de recursos humanos en los Estados Unidos.

8 de febrero 2011

(*) IT = Information Technology o Tecnología de la Información (TI)

(**) CompTIA = Computing Technology Industry Association

Traducción por Isaías Ferreira

Un nuevo estudio de la asociación comercial de TI (Tecnología de la Información), CompTIA (**), revela que el valor de las certificaciones es una especie de espada de doble filo.

La buena nueva es que los empleadores están inclinados a depender más de las certificaciones profesionales de TI al tiempo de contratar nuevos trabajadores. Las certificaciones profesionales son vistas por los directores de recursos humanos como una validación de alto valor de las competencias de TI. Y el estudio sugiere que las certificaciones crecerán en importancia a medida que las organizaciones busquen llenar puestos vacantes de trabajos técnicos.